Que contient votre smartphone (et celui de votre employé) ?

Que contient votre smartphone (et celui de votre employé) ?

Avec la prolifération des données circulant entre les utilisateurs de smartphones, les entreprises doivent mettre en œuvre et gérer de manière proactive les stratégies relatives aux appareils mobiles des employés afin de garantir la protection de leurs informations exclusives.

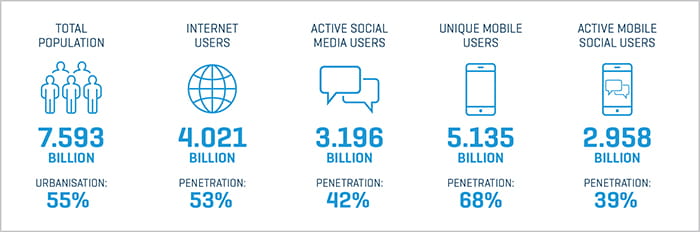

Le nombre d’utilisateurs de technologies et de smartphones continue à exploser à un rythme sans précédent. Comme illustré dans la Figure 1, des statistiques clés indiquent l’énorme volume d’utilisateurs.

Que contient votre smartphone ?

À peu près tout ! Les appareils mobiles (à savoir les smartphones), comme l’a souligné le président de la Cour suprême, John Roberts, dans l’affaire Riley contre Californie, sont « un pan de la vie quotidienne

si répandu et prépondérant qu’un visiteur venant de Mars pourrait en conclure qu’ils sont un membre essentiel de l’anatomie humaine ».

Figure 1. La technologie numérique autour du monde en 2018

Source de l’image : HootSuite. Sources de données : Population: United Nations ; U.S. Census Bureau. Internet : InternetWorldStats, ITU, Eurostat, InternetLiveStats, CIA World Factbook, mideastmedia.org, Facebook, hauts fonctionnaires, autorités de réglementations, médias fiables. Réseaux sociaux et réseaux sociaux mobiles : Facebook, Tencent, VKonTakte, Kakao, Naver, Ding, Techrasa, SimilarWeb, Kepios Analysis. Mobile : GSMA Intelligence, Google, Ericsson, Kepios Analysis. Remarque : les chiffres de la pénétration concernent la population totale (tous les âges).

Les types de données que l’on trouve sur les smartphones sont les suivants :

- Appels, SMS, journaux et contacts - souvent associés à des informations personnelles identifiables

- Calendriers, agendas, géolocalisation et historique GPS

- Listes et tâches à faire

- Photos et vidéos (y compris horodatages et emplacements)

- Historique Internet et réseaux sociaux

- Courrier électronique (personnel et/ou professionnel)

- Applications tierces (personnelles et/ou professionnelles)

Aux yeux d’un expert juridico-informatique, ces données sont susceptibles d’être récupérées et de constituer potentiellement des éléments de preuve. Dans la mesure où elles sont similaires à tout autre type d’information stocké sur support électronique (ESI) :

- Les règles fédérales, notamment celles qui régissent la découverte, les mises en suspens juridiques et les conditions de conservation, s’appliquent.

- Elles sont considérées et traitées comme des communications.

- Elles sont souvent pertinentes, uniques et extrêmement convaincantes.

- Elles peuvent changer le cours d’une enquête ou d’une affaire juridique.

En fait, deux amendements récents des règles de preuve fédérales traitent de la prévalence croissante des informations stockées sur support électronique, permettant l’auto-authentification des éléments de preuve électroniques dans le cadre de procédures judiciaires. La règle 902(13) couvre les enregistrements « générés par un processus ou un système électronique qui produit un résultat précis, tel qu’un rapport de registre système indiquant qu’un périphérique était connecté à un ordinateur ou montrant comment le logiciel obtient les coordonnées GPS ». La règle 902(14) établit que les données électroniques récupérées « au moyen d’un processus d’identification » doivent s’auto-authentifier et ne nécessitent donc pas obligatoirement le témoignage au procès d’un expert judiciaire ou technique si les meilleures pratiques sont mises en œuvre, attestées par un affidavit écrit par une « personne qualifiée » satisfaisant aux conditions de certification des règles 902(11) ou (12).

La piste numérique des preuves

Nous savons que les smartphones laissent derrière eux une piste numérique indiscutable qui peut entraîner de nombreux types de risques pour la sécurité. La plupart des employeurs ont succombé aux pressions du marché et autorisent les employés à apporter leurs propres appareils (BYOD, Bring Your Own Device) et les connectent à leurs applications personnelles et professionnelles, ainsi qu’à leurs comptes personnels iCloud ou Dropbox et bien plus encore. Les problèmes liés au contrôle des appareils et aux informations commerciales de l’entreprise, notamment l’appropriation illicite de secrets commerciaux, demeurent.

Les utilisateurs admettent que :

- 84 % d’entre eux stockent des données sensibles sur leurs appareils mobiles ;

- 55 % envoient des courriels professionnels et des données d’entreprise via leurs comptes de messagerie personnels sur un appareil mobile ;

- 89 % d’entre eux connectent leurs appareils mobiles aux réseaux de l’entreprise et il arrive que ces appareils soient utilisés à l’insu des contrôles de sécurité informatique de l’entreprise.

Quelles mesures les entreprises doivent-elles mettre en œuvre ?

Les individus (et les entreprises) doivent-ils s’inquiéter de ces situations ? Que convient-il de faire pour faire face à cette prolifération de technologies, de smartphones et de données associées pour contrer les risques ?

Pour commencer, les entreprises doivent mettre en place des protections élémentaires en termes d’accords et de politiques avec les employés. Ces protections sont notamment les suivantes :

- Accords de confidentialité et de non divulgation décrivant et définissant les données considérées comme des informations confidentielles et/ou exclusives

- Manuels destinés aux employés décrivant leurs obligations fiduciaires envers l’entreprise

- Pratiques d’usage acceptables déterminant ce que les utilisateurs devraient et ne devraient pas faire avec les ressources informatiques à leur disposition et les données associées

- Formations, mesures de sensibilisation et contrôles continus et périodiques fournissant des informations pertinentes sur les changements affectant l’environnement technologique, les politiques de confidentialité et d’utilisation des réseaux sociaux, et vérifiant que les procédures et les données confiées aux employés sont correctement gérées, sur la base du principe « Faire confiance, puis vérifier »

- Inclusion de contrats et de clauses de non-concurrence bien définis pour protéger les informations internes et relatives aux employés contre les braconniers à l’affût de secrets commerciaux et autres renseignements

En outre, les entreprises doivent gérer les stratégies BYOD de manière proactive, en appliquant les meilleures pratiques telles que :

- Tirer vigoureusement parti des contrôles qui exigent des mots de passe/codes d’accès robustes, l’authentification à deux facteurs et le chiffrement

- Utiliser une suite de gestion d’appareils mobiles ou une solution d’accès à distance qui identifie, contrôle et exige éventuellement un consentement lors de l’installation des solutions

- Effectuer des contrôles de sécurité de routine et ponctuels (cibler et protéger les actifs de grande valeur)

- Identifier les procédures initiales concernant les changements affectant les employés (changement de poste ou de service et départ potentiel), et déterminer comment les données relatives à l’entreprise seront gérées

- Fournir des conseils et décrire les étapes à suivre concernant les modifications à apporter aux smartphones ou leur élimination. Les données « effacées » ne sont pas toujours forcément irrécupérables

La prolifération des smartphones et la disponibilité des données ont atteint des niveaux records. La pratique du BYOD est aujourd’hui courante dans de nombreuses entreprises, impliquant à la fois des risques et des opportunités. Lorsqu’elles élaborent une stratégie ESI avec des applications, ainsi que des règles d’utilisation et des politiques associées, les entreprises doivent garder à l’esprit que les données présentes sur les smartphones des employés peuvent probablement être récupérées et éventuellement utilisées comme des éléments de preuve.

Écrit par :

Chad Gough, CISSP

Fondateur – 4Discovery, LLC

+1.312.924.5761

chad@4discovery.com

Cet article a été adapté à partir de la présentation CLE « Mobile Discovery: Outsmarting the Smartphone ».

Chad Gough est le partenaire fondateur de 4Discovery et gère des aspects de l’informatique judiciaire et de la découverte électronique, notamment les témoignages d’experts, depuis plus de 20 ans. Il intervient fréquemment sur ces sujets et donne actuellement un cours sur la sécurité informatique. La société 4Discovery est spécialisée dans les enquêtes portant sur le vol de secrets commerciaux, les fautes commises par les employés, l’espionnage d’entreprise, le délit d’initié, la fraude et/ou le détournement de fonds et le piratage de logiciels.